急増中の新手サイバー攻撃「ClickFix(クリックフィックス)」とは?

急増中の新手サイバー攻撃「ClickFix(クリックフィックス)」とは?

手口・対策・事例を徹底解説

急増する新たな脅威

2024年初頭から世界規模で急速に拡大している新手のサイバー攻撃「ClickFix(クリックフィックス)」が、日本国内でも半年間で9倍に増加していることが判明しました。この攻撃手法は、従来のマルウェア感染とは異なり、ユーザー自身に悪意のあるコマンドを実行させる巧妙な社会工学的手法を用いており、セキュリティ業界で大きな注目を集めています。

ClickFixとは何か?

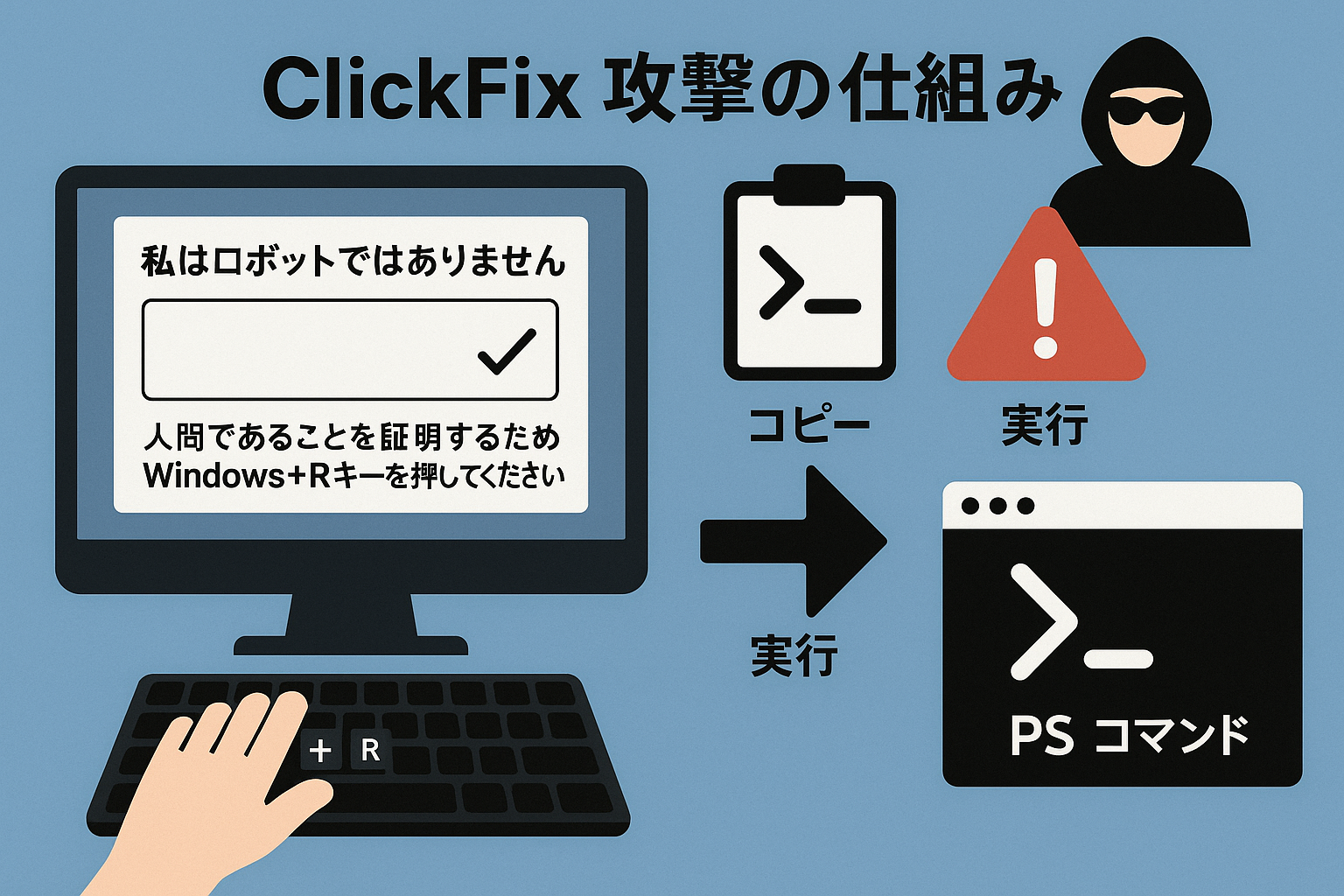

ClickFixの基本的な仕組み:

ClickFixは、偽のエラー画面やCAPTCHA認証画面を表示し、「問題を解決するために以下の操作を行ってください」として、ユーザーに特定のキー操作を促すソーシャルエンジニアリング攻撃です。ユーザーが指示通りに操作すると、バックグラウンドでクリップボードに仕込まれた悪意のあるスクリプトが実行され、マルウェアに感染します。

具体的な攻撃手順

典型的なClickFix攻撃の流れ

- 誘導段階:フィッシングメール、悪意のある広告、または侵害されたWebサイトを通じて偽のページに誘導

- 偽画面表示:CloudflareやGoogle reCAPTCHAを装った偽の認証画面を表示

-

指示提示:「人間であることを証明するため」として以下の操作を指示

- Windowsキー + Rキーを押下

- Ctrlキー + Vキーでペースト

- Enterキーで実行

- 感染実行:クリップボードに自動コピーされた悪意のあるPowerShellスクリプトが実行される

実際の攻撃事例

主要な攻撃キャンペーン

NetSupport RAT配布キャンペーン:DocuSignやOktaを装った偽サイトを通じて、リモートアクセス型トロイの木馬を配布。医療、法務、通信業界が主要ターゲット。

Lumma Stealer攻撃:偽のIP Loggerサービスを使用し、ブラウザの認証情報や暗号通貨ウォレットを窃取するインフォスティーラーを配布。

Latrodectus マルウェア:侵害された正規Webサイトを悪用し、ClearFakeインフラを通じてマルウェアローダーを配布。

効果的な防止対策

個人向け対策

- 操作の一時停止:「Windowsキー + R」の操作を求められた場合は必ず疑う

- URL確認:CAPTCHA画面でドメイン名を慎重に確認する

- コピー&ペースト禁止:不審なWebサイトからのコマンド実行は絶対に行わない

- ブラウザ設定:Microsoft EdgeやChromeのSmartScreen機能を有効化

組織向け対策

- 従業員教育:ClickFix手法の周知と定期的なセキュリティ研修実施

- 技術的制御:PowerShell実行ポリシーの設定とスクリプトブロック機能の有効化

- ネットワーク保護:悪意のあるドメインへの通信をブロック

- エンドポイント保護:EDRソリューションによるRunMRUレジストリ監視

まとめ:警戒すべきポイント

ClickFix攻撃は、技術的な脆弱性を突くのではなく、人間の心理を悪用する新たな脅威です。「Windows + R」キーの操作を求められた時点で攻撃を疑い、決して指示に従わないことが最も重要な対策となります。

組織においては、技術的対策と並行して継続的な従業員教育を実施し、この新たな脅威に対する認識を高めることが急務です。攻撃手法は日々進化しているため、最新の脅威情報を把握し、適切な対策を講じることが重要です。

※本記事は2025年の最新情報を基に作成されています。セキュリティ対策は継続的な更新が必要です。